INSTALACIÓN DE MOODLE EN UBUNTU SERVER 14.04.3

¿QUE ES MOODLE?

Moodle es una aplicación web de tipo educativa, un sistema de gestión de cursos de distribución libre que ayuda a los educadores a crear comunidades de aprendizaje en línea. Este tipo de plataformas tecnológicas también se conoce como LCMS (Learning Content Management System). He de decir que en mi escuela (PI Txorierri) usamos esto como plataforma educativa.

INSTALACIÓN

UPDATE / UPGRADE

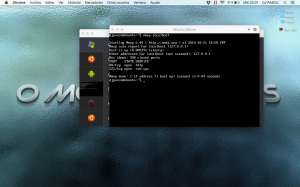

Abrimos el Terminal:

Lo primero que vamos a hacer es un update y un upgrade

sudo apt-get update

sudo apt-get upgrade

Una vez hecho:

Instalar Apache/MySQL/PHP

sudo apt-get install apache2 mysql-client mysql-server php5

Nos pedirá la contraseña para root para mysql debemos recordarla porque nos la pedirá mas tarde

Instalar software adicional

sudo apt-get install graphviz aspell php5-pspell php5-curl php5-gd php5-intl php5-mysql php5-xmlrpc php5-ldap clamav

Reiniciamos Apache para que los módulos se carguen correctamente

sudo service apache2 restart

Nosotros usaremos Git para instalar y actualizar la Aplicación del Núcleo de Moodle. (es un software de control de versiones diseñado por Linus Torvalds)

sudo apt-get install git-core

Descargar Moodle

Descargaremos Moodle en /opt

cd /opt

Descargamos el Código de Moodle y el Índice

sudo git clone git://git.moodle.org/moodle.git

Cambiaamos de directorio hacia la carpeta del Moodle descargado

cd moodle

Recuperamos una lista de cada una de las ramas disponibles

sudo git branch -a

Decimos a git cual de las ramas deberá de monitorear o usar

sudo git branch --track MOODLE_27_STABLE origin/MOODLE_27_STABLE

Finalmente, indicamos la versión de Moodle especificada

sudo git checkout MOODLE_27_STABLE

Copiar repositorio local a /var/www/html/

Este paso debemos realizarlo si tenemos el apache configurado por defecto.

sudo cp -R /opt/moodle /var/www/html/

sudo mkdir /var/moodledata

sudo chown -R www-data /var/moodledata

sudo chmod -R 777 /var/moodledata

sudo chmod -R 0755 /var/www/html/moodle

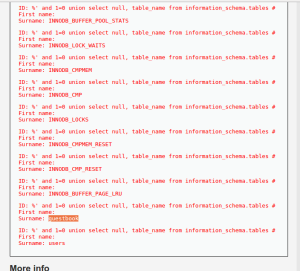

Configurar servidor MySQL

Necesitamos cambiar el motor de almacenamiento por defecto a innodb

sudo vi /etc/mysql/my.cnf

Bajamos hasta la sección de [mysqld] y, debajo de Basic Settings añadiremos la siguiente línea debajo de la última oración.

default-storage-engine = innodb

Para poder guardar my.cnf al usar el editor, presionamos la tecla Esc (Escape), escribimos en secuencia lo que sigue, lo que guardará el archivo (:w) y saldrá del editor (:q) :

:w

:q

Reiniciamos MySQL Server para que surtan efecto los cambios:

sudo service mysql restart

Ahora necesitamos crear la BasedeDatos de Moodle database y el usuario Moodle MySQL con los permisos correctos

Usaremos la contraseña de Mysql

mysql -u root -p

mysql>

CREATE DATABASE moodle DEFAULT CHARACTER SET utf8 COLLATE utf8_unicode_ci;

En donde dice «moodledude» y «passwordformoodledude» Usted deberá de cambiarlo por el nombre_de_usuario y contraseña de su elección.

mysql>

create user 'moodledude'@'localhost' IDENTIFIED BY 'passwordformoodledude';

mysql>

GRANT SELECT,INSERT,UPDATE,DELETE,CREATE,

CREATE TEMPORARY TABLES,DROP,INDEX,ALTER

ON moodle.* TO moodledude@localhost IDENTIFIED BY 'passwordformoodledude';

mysql>

quit;

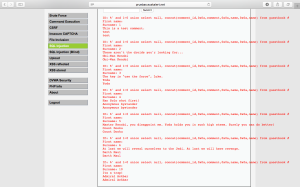

Completar Configuración

Debemos hacer escribible webroot para ello:

sudo chmod -R 777 /var/www/html/moodle

Ahora necesitamos revertir los permisos para que ya no sea escribible:

sudo chmod -R 0755 /var/www/html/moodle

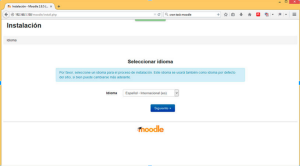

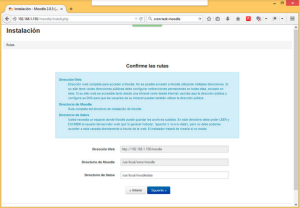

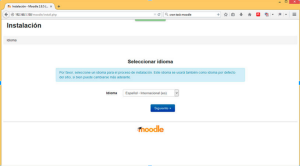

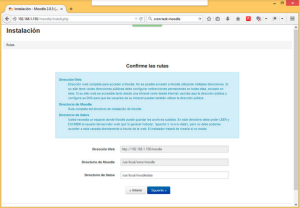

Ya solo no queda ir a navegador y escribir http://DIRECCION.IP.DEL.SERVIDOR/moodle

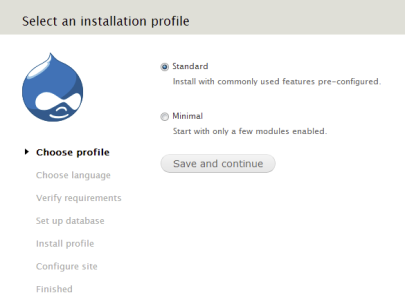

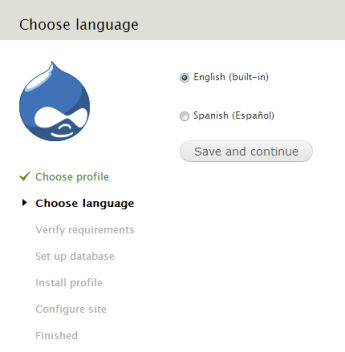

Seguiremos estas indicaciones seleccionando:

Cambie la ruta para moodledata

/var/moodledata

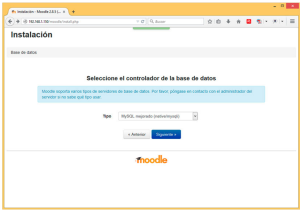

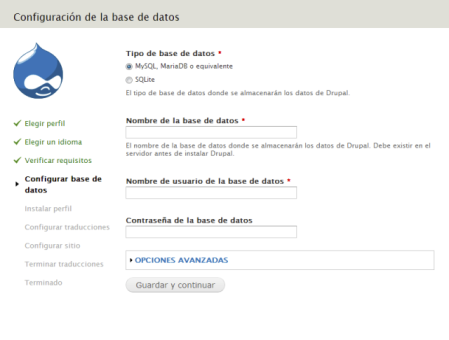

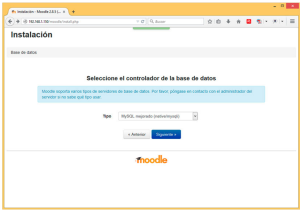

Tipo de BasedeDatos

mysqli

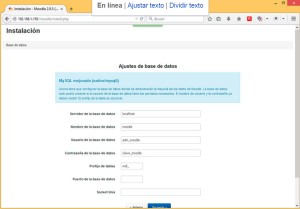

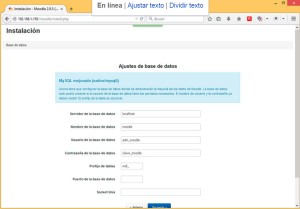

Configuraciones de Basededatos

Host server: localhost

BasedeDatos (Database): moodle

Usuario (User): moodledude (el usuario que creamos al configurar la BasedeDatos)

Contraseña (Password): passwordformoodledude (la contraseña para el usuario que creamos)

Tables Prefix: mdl_

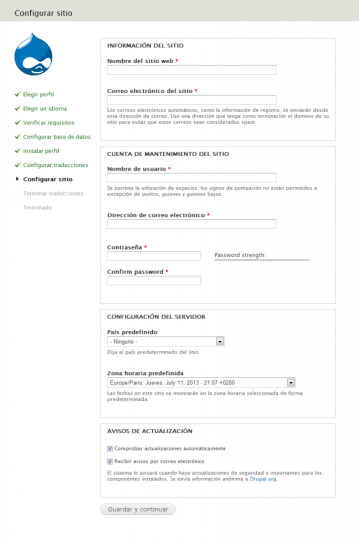

Pulsamos SIGUIENTE y ya solo queda crear una cuenta de usuario de MOODLE

Quitamos el permiso para hacer escribible webroot:

Si Usted hizo escribible webroot, revierta los permisos

sudo chmod -R 0755 /var/www/html/moodle

YA TENEMOS INSTALADO MOODLE! YA SOLO QUEDA CONFIGURARLO AL GUSTO DE CADA UNO!

PROBLEMAS ENCONTRADOS:

Probema 1

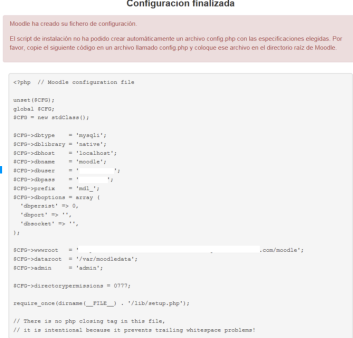

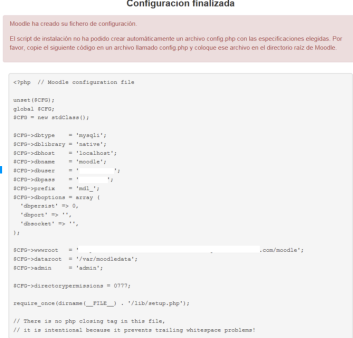

“El script instalador no ha podido crear automáticamente un archivo config.php con las especificaciones elegidas.”

Al terminar la configuración por el navegador de moodle daba un problema, no dejaba guardar la configuración (config.php)

SOLUCIÓN: cambiar la configuración desde el terminal creando un config.php y añadiendolo al directorio raíz

Editamos el archivo config-dist.php (viene por defecto así)

-sudo nano /var/www/html/moodle/config-dist.php

Editamos los valores tal y como nos lo indicaba en el navegador. Una vez terminado, salimos.

Ahora copiamos el config-dist.php en el directorio raíz de moodle con el nombre config.php

sudo cp /var/www/html/moodle/config-dist.php /var/www/html/moodle/config.php

Una vez hecho esto ya podríamos acceder a moodle con nuestro usuario y contraseña.

Problema 2

“Detectado un error de codificación, debe de ser corregido por un programador: Failed to unserialise data from file. Either failed to read, or failed to write.”

Una vez dentro del moodle daba este error y no dejaba entrar a la plataforma, solo desde la cuenta de administrador.

SOLUCIÓN:

administración del sitio -> desarrollo -> purgar todas las caches

Problema resuelto ya no vuelve a aparecer.

Publicado en Sin categoría

|